Eine Datenrettung von Festplatten mit aktivierter Verschlüsselung ist grundsätzlich möglich. Jedoch gibt es einige Bedingungen, hinsichtlich der Art und Weise wie die Daten verschlüsselt wurden.

Eine Verschlüsselung wird in den meisten Fällen bewusst angelegt, der Dateischlüssel (recovery key) wird dann auf einem zusätzlichen Datenträger (z.B. USB Stick) oder im Netzwerk auf einer eigenen Partition gesichert. Dennoch ist es möglich, dass die Verschlüsselung bereits von Anfang an, ohne Wissen des Nutzers, aktiviert war.

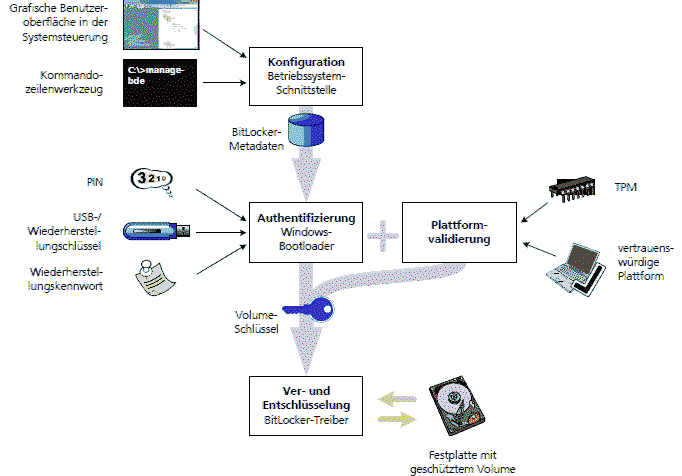

Dies ist mittlerweile keine Seltenheit bei den Pro- und Enterprise-Versionen von Windows 8, Windows 8.1 und Windows 10 mit TPM-Chip. Bitlocker startet vor dem Betriebssystem und greift standardmäßig auf ein Trusted Platform Module (TPM) zu, um zu prüfen, ob die Hardware unverändert und somit vertrauenswürdig ist.

Generell speichert BitLocker die Recovery-Daten zur Entschlüsselung der Partition ohne Passwort während des Verschlüsselungsprozesses im Klartext auf einem Datenträger und in gemanagten Umgebungen zusätzlich in das Active Directory. Hier wird pro Partition ein Key angelegt. Wenn ein TPM-Chip verwendet wird, so wird dessen Recovery-Passwort ebenfalls lokal abgelegt. Für eine Entschlüsselung ist entweder das ursprüngliche Passwort oder das TPM-Passwort notwendig, eine Challenge-Response-Authentifizierung ist derzeit nicht vorgesehen.

Da Microsoft die Daten von NTFS-Volumen mit einer AES-Schlüssellänge von 128-256 Bit codiert, ist der Dateischlüssel (recovery-key) somit zwingend erforderlich, da sonst keine Verifizierung der geretteten Daten durchgeführt werden kann.

Eine sichere Entschlüsselung von Daten kann nur mittels des bekannten PIN oder des Dateischlüssels erfolgen. Handelsübliche Software, die das Auslesen von Schlüsseln verspricht, funktioniert nur in dem Kontext als dass die zu entschlüsselnde Festplatte / Volumen aktiv im System gemountet sein muss. Logischerweise kann dieser Zustand nur dadurch erreicht werden, indem die PIN oder der Schlüssel beim Starten des Systems einmalig eingegeben wurden. Hiernach ist der Bitlocker-Schlüssel im RAM des jeweiligen Notebooks oder PCs existent und kann entsprechend ausgelesen werden. Ein auslesen dieser Informationen nach Ausschalten oder Herunterfahren des Geräts (Ausnahme: Stand-By Modus) ist in diesen Szenarien unmöglich.

Fazit: Bei durch TPM verschlüsselten Festplatten / SSDs benötigen wir ebenfalls das dazugehörige Notebook für die Datenrettung. Beachten Sie: Sobald Sie einen neuen Datenträger in den Laptop einbauen, wird vom TPM ein neuer Dateischlüssel vergeben und der alte überschrieben.

Warum ist eine Rettung von verschlüsselten Daten so aufwändig?

Daten, die auf defekten Festplatten verschlüsselt wurden, nutzen zumeist Containerformate. Wenn z.B. eine verschlüsselte externe Platte vom Tisch fällt und hierdurch erschüttert wird, so entstehen defekte Sektoren auf denen Teile dieser Containerformate liegen. Dies macht eine Rettung extrem aufwändig, weil zunächst einmal diese verschlüsselten Daten in einen Zustand versetzt werden müssen, der es uns erlaubt diese überhaupt entschlüsseln zu können. Der erste Schritt ist im Falle eines Headcrash ist hierbei der Tausch von defekten Leseköpfen, deren Justierung und Anpassung an die einzigartigen Firmwarealgorithmen, um eine sektorbasierte und möglichst fehlerfreie Kopie erstellen zu können. Die Entschlüsselung der Container und Reparatur des Dateisystems erfolgt im Anschluss in der logischen Bearbeitung.

Schematische Übersicht über den Verschlüsselungsprozess*

*(c) Foto: Fraunhofer SIT / BSI